网络安全研究人员和分析师都理所当然地担心,一个新类型的计算机,基于量子物理而不是更标准的电子产品,可能会打破最先进的加密技术。其结果是将通信视为不安全,就像它们根本没有编码一样。

幸运的是,迄今为止的威胁是假设的。目前存在的量子计算机不能破坏任何常用的加密方法。根据美国国家科学院的一份新报告,在能够打破互联网上广泛使用的强大代码之前,需要取得重大的技术进步。

仍然有令人担忧的原因。支持现代互联网通信和电子商务的密码学有朝一日可能会屈服于量子攻击。要了解风险以及可以采取的措施,重要的是要更加密切地关注数字密码术及其使用方式 – 并将其打破。

密码学基础知识

从最基本的角度来说,加密是一种获取原始信息的行为 – 例如一条消息 – 并按照一系列步骤将其转换为看起来像胡言乱语的东西。

今天的数字密码使用复杂的数学公式将明确的数据转换为安全加密的信息,并将其转换为安全加密的信息。计算根据数字键而变化。

有两种主要的加密类型 – 对称,其中相同的密钥用于加密和解密数据; 和非对称或公钥,它涉及一对数学链接的密钥,一个公开共享,让人们为密钥对的所有者加密消息,另一个私有地由所有者私下解密消息。

对称加密比公钥加密快得多。因此,它用于加密所有通信和存储的数据。

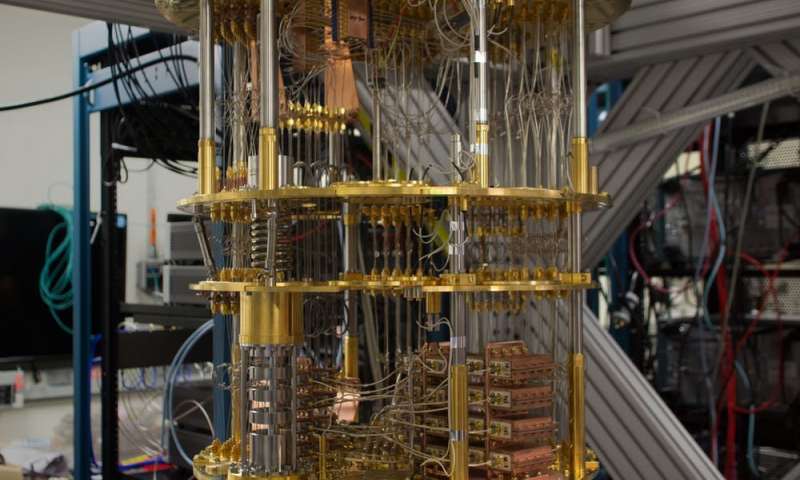

IBM量子计算机的内部。

公钥加密用于安全地交换对称密钥,以及对公钥与其所有者身份配对的消息,文档和证书进行数字身份验证(或签名)。当您访问使用HTTPS的安全网站时,您的浏览器使用公钥加密来验证网站的证书,并设置对称密钥以加密与网站之间的通信。

这两种类型的加密的数学计算是完全不同的,这会影响它们的安全性。因为几乎所有互联网应用程序都使用对称和公钥加密,所以两种形式都需要是安全的。

打破密码

破解代码最直接的方法是尝试所有可能的密钥,直到你得到一个有效的密钥。传统的计算机可以做到这一点,但这很困难。例如,在2002年7月,一个小组宣布它已经找到了一个64位的密钥 – 但是这项努力在超过四年半的工作中花费了超过30万人。密钥长度的两倍,即128位,可能有2 12’个可能的解决方案 – 超过300十亿,或者一个3后跟38个零。即使是世界上最快的超级计算机也需要数万亿才能找到合适的钥匙。

然而,一种称为Grover算法的量子计算方法加速了这一过程,将该128位密钥转换为64位密钥的量子计算等价物。然而,防守是直截了当的:让钥匙更长。例如,256位密钥具有与量子攻击相同的安全性,因为128位密钥具有针对传统攻击的能力。

处理公钥系统

然而,由于数学运算的方式,公钥加密会带来更大的问题。今天流行的算法,RSA,Diffie-Hellman和椭圆曲线,都可以从公钥开始,并在不尝试所有可能性的情况下以数学方式计算私钥。

例如,对于RSA,可以通过将一个数字作为两个素数的乘积来计算私钥 – 因为3和5是15。

一对密钥可以帮助陌生人交换安全消息。图片来源:DavidGthberg/ Wikimedia Commons

到目前为止,通过使用非常长的密钥对(例如2,048位),公钥加密已经无法破解,这对应于长度为617十进制数的数字。但是,使用Shor算法的方法,足够先进的量子计算机可以在短短几个小时内破解甚至4,096位密钥对。

这是未来理想的量子计算机。到目前为止,在量子计算机上考虑的最大数字是15 – 只有4位长。

美国国家科学院的研究指出,现在运行的量子计算机处理能力太强,而且容易出错,无法破解当今强大的代码。未来破坏密码的量子计算机将需要100,000倍的处理能力,错误率比现在最好的量子计算机要好100倍。该研究并未预测这些进展可能需要多长时间 – 但它并未预期这些进展会在十年内发生。

然而,潜在的伤害是巨大的。如果这些加密方法被破坏,人们将无法信任他们通过互联网传输或接收的数据,即使它是加密的。攻击者将能够创建虚假证书,对在线任何数字身份的有效性提出质疑。

量子抗性密码学

幸运的是,研究人员一直致力于开发公钥算法,这些算法可以抵御量子计算机的代码破解工作,保留或恢复对证书颁发机构,数字签名和加密消息的信任。

值得注意的是,美国国家标准与技术研究院已经在评估其所谓的“ 后量子密码学 ”的69种潜在新方法。该组织预计到2024年将有一个标准草案(如果不是之前的话),然后将其添加到网络浏览器和其他互联网应用程序和系统中。

原则上,对称密码术可用于密钥交换。但是这种方法取决于受信任的第三方保护密钥的安全性,不能实现数字签名,并且难以在互联网上应用。尽管如此,它仍在整个GSM蜂窝标准中用于加密和认证。

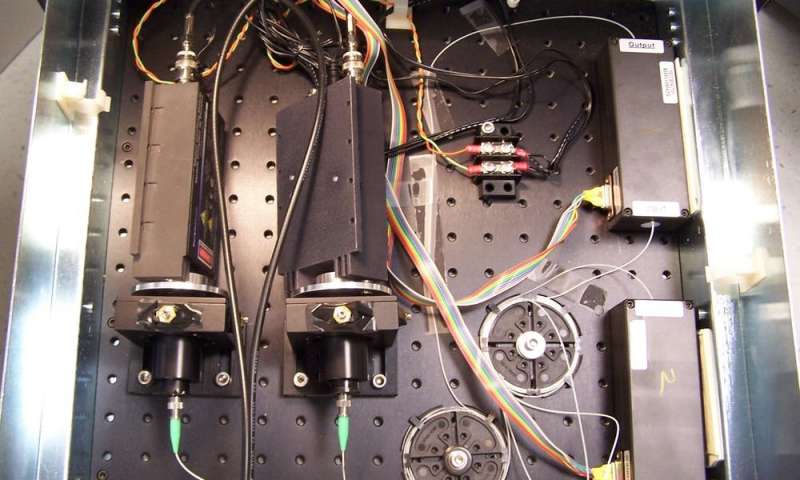

用于密钥交换的公钥加密的另一种替代方案是量子密钥分发。这里,发送器和接收器使用量子方法来建立对称密钥。但这些方法需要特殊的硬件。

坚不可摧的加密并不意味着安全

强大的加密技术对整体个人和社会网络安全至关重要。它为安全传输和数据存储以及验证人员和系统之间的可信连接提供了基础。

但密码学只是一个更大的馅饼的一部分。使用最佳加密技术不会阻止用户点击误导性链接或打开附加到电子邮件的恶意文件。加密也无法抵御不可避免的软件缺陷,或者滥用其数据访问权限的内部人员。

即使数学是牢不可破的,密码学的使用方式也可能存在缺陷。例如,微软最近确定了两个无意中向公众透露其私有加密密钥的应用程序,这使得它们的通信不安全。

如果强大的量子计算到来,它会带来很大的安全威胁。由于采用新标准的过程可能需要数年时间,因此现在规划量子抗性密码学是明智之举。

JUJUMI

JUJUMI